Notre CSIRT applique les principes du NIST Cybersecurity Framework (CSF 2.0) pour identifier, protéger, détecter, répondre et récupérer en cas d’incident. Avec un système de gouvernance efficace, nous garantissons une gestion rapide des incidents et un minimum de perturbations conformément aux exigences de la directive NIS2.

CSIRT : Computer Security Incident Response Team

La première ligne de défense pour prévenir et limiter les cyberattaques

Une équipe d’experts dédiée aux urgences cyber

En cas de cyberattaque, nos experts sont là pour vous aider : réponse rapide, atténuation d'impact et restauration des systèmes.

Crisis management

Forensic analysis

Expertise

Rapports & recommendations

Les processus (Govern)

La gouvernance est la base d’une stratégie de cybersécurité efficace. Nous définissons ensemble la structure, les process et les responsabilités de chacun pour que la cybersécurité fasse partie de votre stratégie d'entreprise.

Plan de réponse aux incidents

Un plan de réponse aux incidents est un document à usage interne destiné à réagir rapidement et efficacement en cas de cyberincident. Il définit les rôles de chacun, les critères pour évaluer la gravité d’un incident, les personnes à prévenir et les moyens de communication à utiliser en interne et en externe.

Il prévoit également des directives réglementaires et de conformité afin que les actions entreprises soient conformes ä vos obligations légales.

Plus que de savoir réagir, l'enjeu est d'être bien préparé : avoir une approche claire et comprise de tous permet d'éviter la confusion, de limiter les dégâts et de reprendre les activités au plus vite, avec moins de risques pour l’entreprise et sa réputation.

Exercices de simulation

Nos cas pratiques s’appuient sur des scénarios réels traités par notre équipe. Pour garantir une expérience réaliste et constructive, ces simulations sont dirigées par les mêmes experts en cybersécurité que ceux qui gèrent quotidiennement les incidents.

Ces exercices ne sont pas techniques. Ils servent à améliorer l’ensemble du système de réponse aux incidents et de gestion de crise, des équipes techniques aux responsables communication, en passant par le service qualité, les juristes et les dirigeants.

Participer régulièrement à des exercices pratiques est un vrai levier pour améliorer votre réactivité face aux incidents. Ces ateliers sont l’occasion de mettre en pratique les conseils de nos experts et d’identifier les améliorations à apporter en interne.

Contactez-nous

Votre entreprise pourrait-elle être mieux protégée ?

Contactez-nous dès maintenant pour protéger votre entreprise contre les cybermenaces.

Identify

Nous identifions et analysons toutes les menaces et vulnérabilités de votre infrastructure numérique pour évaluer leur impact potentiel sur votre enterprise.

Planification de la réponse aux incidents

Soyez prêt avant qu’il ne soit trop tard

Pour vous aider à prévenir les incidents, notre service de Planification de la réponse aux incidents repère les lacunes potentielles et s’assure que votre organisation est apte à réagir efficacement en cas de besoin. Notre action porte sur deux aspects : la préparation technique et votre maturité en matière de cybersécurité.

Sur le plan technique, nous travaillons en étroite collaboration avec votre équipe pour comprendre votre environnement, définir les procédures de réponse aux incidents et identifier les outils et les ressources disponibles pour faciliter les enquêtes. En cas d’incident, nous aurons alors déjà connaissance du contexte et les accès nécessaires pour agir vite.

En parallèle, nous évaluons votre posture de cybersécurité en nous appuyant sur des référentiels reconnus, tels que les contrôles CIS et le NIST Cybersecurity Framework v2. Cet exercice permet d'obtenir une vision claire et exploitable de vos points forts et des potentielles améliorations ä mettre en place.

Après une courte phase de préparation, nous rencontrons votre équipe, idéalement sur place, afin de finaliser tous les aspects de la préparation. Vous recevrez un rapport complet indiquant votre niveau de maturité actuel et nos recommandations prioritaires pour améliorer vos capacités aux incidents.

Protect

Nous mettons en œuvre des moyens de protection préventifs et nous en assurons le suivi afin de protéger vos systèmes, données et processus opérationnels critiques contre les menaces connues et émergentes.

Hardening

Nos prestations de hardening consistens à évaluer un ensemble de vos actifs afin d'identifier et adresser des défauts de conception ou encore un désalignement avec les meilleures pratiques. L'objectif est de réduire votre surface d'attaque et de renforcer votre posture de sécurité pour prévenir une éventuelle faille.

Nous analysons les composants clés du système pour vérifier qu’ils sont bien configurés en termes de sécurité, c’est-à-dire qu’ils contiennent les bonnes informations et les paramètres par défaut appropriés. Cette approche repose sur les bonnes pratiques sectorielles et notre expérience en gestion des incidents réels.

Ce service vous donne des recommandations claires et concrètes pour détecter les menaces et améliorer la résilience globale de votre infrastructure.

Contactez-nous

Votre entreprise pourrait-elle être mieux protégée ?

Contactez-nous dès maintenant pour protéger votre entreprise contre les cybermenaces.

Detect

Nous surveillons votre environnement informatique en permanence et détectons les incidents de sécurité en temps réel avant qu’ils ne causent de graves préjudices à votre entreprise.

Threat Intelligence

Notre service Threat Intelligence surveille le web, le dark web et le deep web de manière proactive afin d’identifier les fuites de données potentielles, les actifs compromis ou les menaces visant votre organisation. En détectant ces menaces à un stade précoce, vous pourrez prendre des mesures rapides et appropriées pour réduire les risques.

Nous exploitons à la fois notre base de données interne, alimentée par des sources publiques et privées, et des sources de renseignements spécifiques pour étayer les enquêtes et compléter les mesures prises en cas d’incident en fournissant un contexte pertinent.

En outre, vous obtenez un rapport Threat Intelligence détaillé sur les données exposées, les acteurs malveillants et les risques actuels concernant votre entreprise. Ces informations exploitables vous permettront d'appréhender votre exposition externe et de renforcer votre posture défensive.

Pour en savoir plus, n’hésitez pas à nous contacter.

Threat Hunting

Notre service de Threat Hunting permet de compléter les capacités de détection et de réponse existantes en recherchant proactivement des menaces ayant pu échapper aux mesures de détection en place. Nos ingénieurs formulent des hypothèses basées sur nos sources de Threat Intelligence, ainsi que sur des comportements connus de la part des attaquants.

Cette approche suppose une analyse approfondie des données télémétriques ; journaux, activité des terminaux, artefacts numériques et trafic réseau. Le but : identifier les IoC (indicateurs de compromission) et les TTP (tactiques, techniques et procédures) des adversaires. Cela renforce votre capacité à détecter les menaces et à y répondre, et met aussi en évidence les angles morts de votre infrastructure pour la détection.

C’est aussi l’occasion de former vos équipes aux outils d’analyse et au suivi des processus d’enquête, comme elles le feraient en situation réelle.

Enfin, ce service vous fournit un rapport détaillé des recherches avec ses conclusions, les comportements suspects, les preuves de compromission, ainsi que des recommandations opérationnelles.

Respond

Notre équipe réagit immédiatement aux incidents de sécurité afin de neutraliser les attaquants et minimiser les dommages et interruptions d’activité.

Réponse aux incidents

Notre équipe intervient rapidement pour contenir les incidents de sécurité et vous accompagne jusqu’à la résolution du problème.

Face à une cyberattaque, nous déployons deux fonctions clés : le Incident Commander et un ou plusieurs Incident Responders. Le responsable des opérations assure la coordination, dirige l’enquête et vous tient régulièrement informé de la situation.

De leur côté, les intervenants sont des experts techniques qui entrent dans les détails. Ils utilisent des outils spécifiques pour agir vite et bien quand chaque minute compte.

Ce mode de fonctionnement garantit un leadership efficace et une expertise technique solide, pour aider à gérer les incidents de manière optimale et à minimiser leur impact.

Contactez-nous

Votre entreprise pourrait-elle être mieux protégée ?

Contactez-nous dès maintenant pour protéger votre entreprise contre les cybermenaces.

Recover

Reconstruire les infrastructures conformément aux bonnes pratiques de sécurité

Une fois l’incident maîtrisé, nous vous accompagnons tout au long de la phase de remédiation pour reconstruire ou restaurer votre infrastructure en toute sécurité. Reconstruction complète ou remise en service des systèmes existants, nous veillons à intégrer les bonnes pratiques de sécurité à chaque étape.

Nous sommes là pour vous conseiller sur les paramètres, les mesures de protection et les contrôles à mettre en place pour réduire les failles et prévenir les incidents futurs. Ainsi, vous ressortez mieux armés et plus résilients d'une cyberattaque.

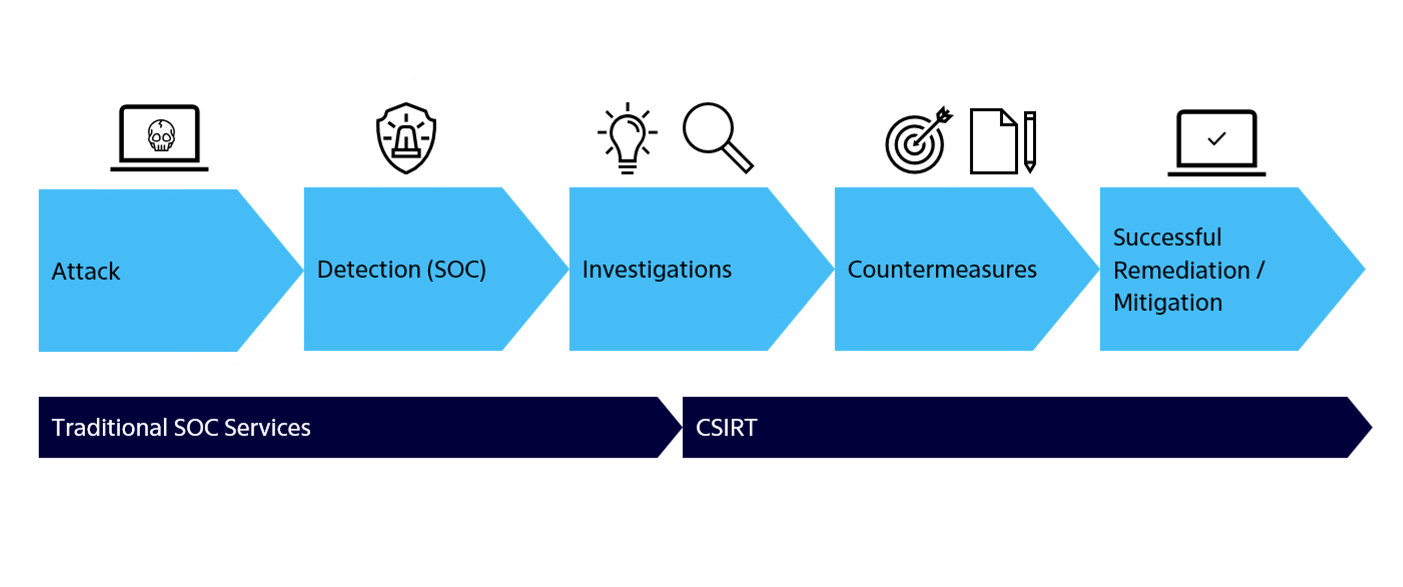

Quelle est la valeur ajoutée du CSIRT ?

Le CSIRT (Centre de réponse aux attaques informatiques) est composé d’experts en cybersécurité formés à la gestion de crise.

Sur le plan technique, ils possèdent des certifications reconnues dans les domaines de la réponse aux incidents et des enquêtes forensiques. Ils maîtrisent les règles de conservation de preuves pour mener des enquêtes complexes tout en garantissant la recevabilité des preuves juridiques. Enfin, ils sont capables d’intervenir auprès d’organisations de toutes tailles et de divers secteurs.

En ce qui concerne la gestion des incidents, ils assurent la coordination des crises, la conformité et la communication. Ils sont formés pour aider les organisations à traverser des situations critiques avec professionnalisme et clairvoyance.

Soutien stratégique du CSIRT en cas de crise

Le mot de la direction

« Dans un contexte où les menaces évoluent sans cesse, les cyberattaques sont inévitables. Le CSIRT de Swiss Post Cybersecurity est à vos côtés pour faire face à ces incidents, en vous fournissant une réponse rapide et des conseils d’experts au moment où vous en avez le plus besoin. Nous vous accompagnons dans la gestion de crise, les enquêtes forensiques (juridiques) et pour la prévention des risques à travers différentes activités de conseil. »

Greg Divorne

Directeur du CSIRT

Autres services de prévention

Nos experts en cybersécurité font bien plus que gérer des incidents. Ils vous accompagnent également sur la prévention des risques, la surveillance continue, la formation à la gestion de crise, et de manière plus globale sur la protection de vos actifs numériques.

-

Analyse forensic

-

Planification de la réponse aux incidents

-

Gestion holistique des crises cyber

Analyse forensic

Nous utilisons diverses technologies d'investifation forensiques numériques afin de préserver et d'analyser les preuves. Ceci permet de garantir leur integrité et leur exploitabilité dans le cadre d'enquêtes judiciaires.Ce travail minutieux nous permet de reconstituer des schémas d’attaque complexes et d’en identifier les auteurs.

Préparation proactive aux incidents

La meilleure défense contre une cyberattaque est d’y être préparé avant qu’elle ne se produise. Avec une évaluation préventive des risques, nous identifions les freins et les obstacles potentiels qui pourraient vous faire perdre un temps précieux en cas d’urgence.

Résultat : un plan de réponse aux incidents personnalisé et adapté à vos besoins spécifiques. Nos experts en sécurité travaillent avec vous pour mettre en place des procédures pour agir de manière coordonnée et efficace en cas d'urgence.

Gestion globale des cyber-crises

Notre équipe de gestion de crise est l’interlocuteur privilégié entre le CSIRT qui agit sur le terrain et votre direction. Cette organisation assure une prise de décision cohérente et prévient toute perte d’informations.

Nous pilotons entièrement la gestion de crise.

Des réseaux CSIRT reconnus

FIRST

Nous sommes membres de la communauté mondiale des CSIRT approuvés par FIRST, une institution qui favorise la collaboration et la réponse rapide aux incidents de sécurité.

Trusted Introducer

Reconnu au sein du réseau TI, notre CSIRT est conforme aux normes de qualité et de sécurité de la communauté européenne des CSIRT.

RFC 2350 et signatures

- RFC 2350 (pdf)

- RFC 2350 signature (pdf.sig)

- Public key (asc file)

Votre entreprise est mal protégée contre les cybermenaces ?

Nous sommes à votre disposition pour répondre à vos questions et à vos préoccupations concernant la gestion des incidents.

Cyber Blog

Sur le Cyber Blog, vous trouverez des informations actuelles, des articles d'experts et des conseils pratiques sur les dernières cybermenaces et les solutions de sécurité pour renforcer la sécurité numérique de votre entreprise.

New Microsoft Advance Partner Certifications

Don't Judge a PNG by Its Header: PURELOGS Infostealer Analysis

Insights from the 39C3 Congress in Hamburg

Hacknowledge Lux becomes Swiss Post Cybersecurity Lux SA

Computerworld talked to Daniel Gerber at it-sa

Strenghten your cyber resilience with the Microsoft Envision Workshops

BruCON: Inspiring insight into the world of cybersecurity

Enhancing Physical Security in Investment Companies: A Comprehensive Approach - Part 2

Assume that you will be hacked at some point