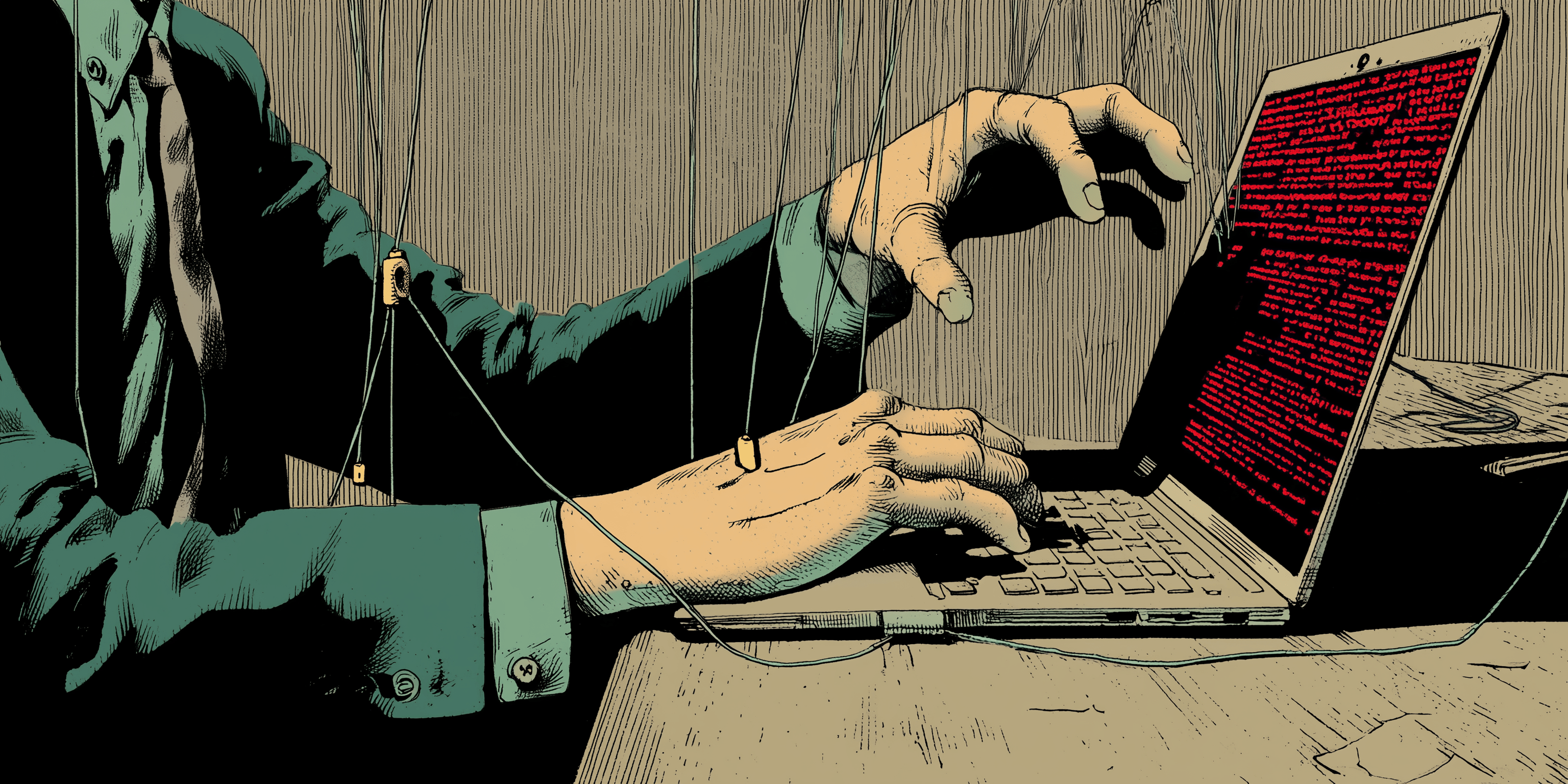

Webinaires gratuits sur la cybersécurité : élargissez vos connaissances et réduisez les risques

Les cybermenaces évoluent rapidement, il est donc essentiel de se tenir au courant. La Swiss Post Cybersecurity propose une série de webinaires gratui …

%20(2880%20x%201440%20px).png)